JetBrains TeamCity 关键漏洞被利用,1400 台服务器受到影响

JetBrains TeamCity 的关键安全漏洞及其影响

关键要点

JetBrains TeamCity 存在严重的安全漏洞,使攻击者可以绕过身份验证,从而创建数百个管理员账户。该漏洞影响了超过 1400 台服务器,Rapid7 发布了相关的漏洞细节和利用方法。所有 TeamCity 用户被建议立即升级到最新版本,以防止潜在的被攻击风险。用户需要检查服务器上是否有异常活动并采取必要的安全措施。在持续集成和持续开发平台 JetBrains TeamCity 中,一个关键的身份验证绕过漏洞正在被积极利用,导致超过 1400 台服务器上创建了数百个管理员账户。

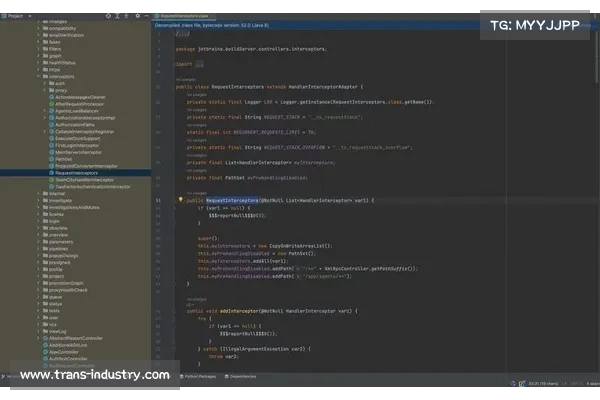

JetBrains TeamCity 用于自动化软件项目的构建、测试和部署。周一,JetBrains 修复并披露了这一关键漏洞,记录号为 CVE202427198,该漏洞允许攻击者绕过身份验证,从而获得对 TeamCity 服务器的管理控制权。

天行加速器连接问题LeakIX 在周三的报告中指出,1442 个本地 TeamCity 实例显示出“明显的恶意用户创建迹象。” LeakIX 是一个搜索引擎,索引连接互联网的服务,并提供有关脆弱服务和数据泄露的信息。

此漏洞由 Rapid7 发现,Rapid7 在 周一发布的披露中 表示,利用这一漏洞可以使攻击者 “完全控制所有 TeamCity 项目、构建、代理和工件,” 从而可能导致供应链攻击的风险。

JetBrains TeamCity 解决方案工程师 Daniel Gallo 表示:“在 Rapid7 完整披露及发布漏洞利用示例后,我们开始收到客户的反馈,他们注意到服务器在短时间内被入侵。最早的反馈是在信息发布后仅数小时。”

所有本地 TeamCity 实例的管理者必须升级到 2023114 版本,以防止 CVE202427198 被利用。LeakIX 指出,任何使用脆弱版本的用户都应“假定已遭到入侵。”

TeamCity 用户应监测服务器异常活动

Gallo 向 SC Media 提供了几条建议,以供延迟修补或怀疑被攻击的用户参考。首先,他建议用户将服务器下线,以将其与外部和内部网络隔离。

用户应检查服务器的“审计”屏幕,查看诸如“未知用户访问令牌的创建或删除、任何未知用户的创建、登录行为”等操作,这些操作可以按“用户操作”类别进行过滤。

根据 LeakIX 的信息,攻击者在被入侵的服务器上创建了从 3 到 300 个新用户账户,且账户名称通常使用八个字母数字字符。

用户还可以检查“teamcityactivities”日志文件,以寻找未知插件、项目或构建配置,并查看宿主操作系统的事件日志,检查是否有外部进程记录的未知事件。

Gallo 说:“应检查宿主服务器上是否有任何不被认可的后台进程,例如恶意软件、加密货币挖掘和其他未经授权的工具。”

如果发现可疑活动,服务器应保持隔离,并且需要更改所有用户的凭据。

“此外,TeamCity 和其宿主操作系统所能访问的任何外部服务的凭据数量也可能会有所不同,例如去中心化存储库和连接服务例如 Slack、AWS、Docker 注册处等、TeamCity 数据库连接和网络驱动器,” Gallo 指出。“如果服务器被入侵,则在此期间与服务器连接的任何构建代理也应被视为可能被入侵。”

Rapid7 的首席安全研究员 Stephen Fewer 向 SC Media 表示,任何有被入侵迹象的服务器都应由事件响应团队进行评审,以发现入侵的完整程度。

“最佳做法是重建该服务器,包括底层操作系统,以确保攻击者所实现的任何持久性不再存在,” Fewer 说。

LeakIX 稍早时表示,截止至周三,已检测到总共 1711 个脆弱的 TeamCity 服务器,较周一发现的 2000 个有所